Hướng dẫn sau đây giúp anh em có website wordpress, hoặc những CMS nền tảng website ASPX cũ quá chẳng may bị tấn công thì có phương án xử lý kịp thời, đặc biệt tránh bị mất những kết quả SEO hoặc công lao marketing. Tôi Hùng SEO trước nay học 5 năm ở học viện kỹ thuật mật mã được đào tạo khá tốt về vấn đề an ninh mạng nên chia sẻ kinh nghiệm cho anh em, nếu anh em bị tấn công việc khó khăn khắc phục quá thì cứ liên hệ với tôi nhé.

Trước tiên, Bạn cần biết các hình thức tấn công phổ biến thường bao gồm:

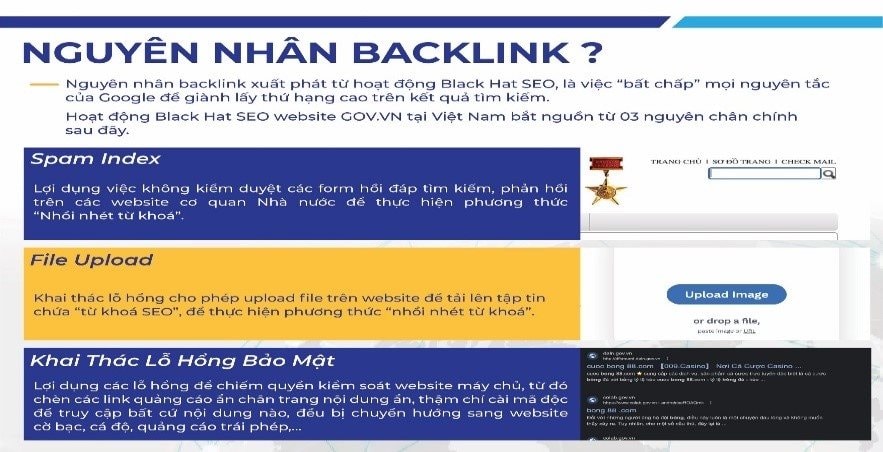

- Spam index: Tin tặc lợi dụng các form không được kiểm duyệt trên website để nhồi nhét từ khóa.

- File upload: Tấn công bằng cách khai thác lỗ hổng cho phép tải lên các tệp chứa từ khóa SEO.

- Khai thác lỗ hổng bảo mật: Tin tặc lợi dụng các lỗ hổng trên máy chủ, thư viện dùng chung, plugin, tài khoản quản trị yếu, hoặc cơ sở dữ liệu để chiếm quyền kiểm soát website và chèn link độc hại. Các lỗ hổng bảo mật thường bị khai thác bao gồm:

– Máy chủ sử dụng hệ điều hành cũ, chưa được cập nhật bản vá.

– Website sử dụng thư viện dùng chung có chứa lỗ hổng bảo mật.

– Lỗ hổng trong các plugin được cài đặt trên website.

– Tài khoản quản trị có mật khẩu yếu.

– Tài khoản kết nối cơ sở dữ liệu có mật khẩu không đủ mạnh.

– Máy chủ có phân quyền lỏng lẻo, dễ bị lây lan sang các website khác trên cùng máy chủ.

Nếu website của Bạn không may đã bị kẻ xấu lợi dụng, thì dưới đây là những cách đơn giản để xử lý backlink xấu.

Trường hợp thứ 1: Đối với các website đã bị tấn công

- Thêm header hoặc thẻ no-index cho các đường dẫn uploads để ngăn chặn công cụ tìm kiếm index các đường dẫn, tệp do người dùng gửi lên.

- Gỡ bỏ các tệp PDF chứa nội dung backlink.

- Dò quét lỗ hổng website, cập nhật lại các bản vá của hệ điều hành.

- Xác định và vá các lỗ hổng XSS hoặc liên quan đến phần tìm kiếm.

- Xác định và vá các lỗ hổng Upload file.

- Liệt kê các đường dẫn bài viết đã bị Google index liên quan đến quảng cáo và yêu cầu xóa bỏ. Tham khảo đường dẫn: https://developers.google.com/…

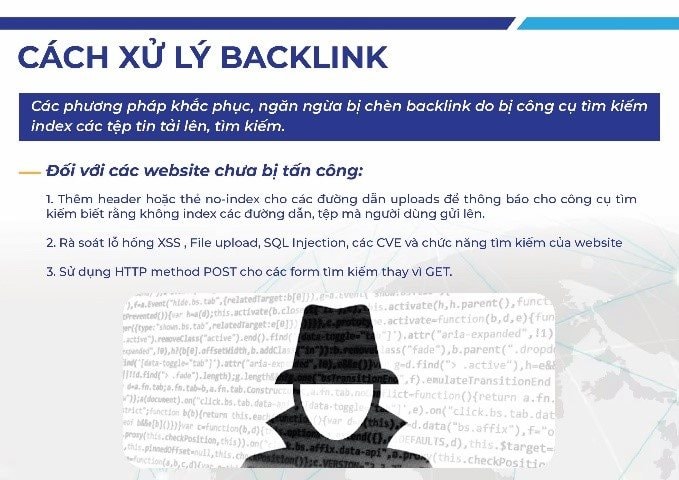

Trường hợp thứ 2: Đối với các website chưa bị tấn công

- Thêm header hoặc thẻ no-index cho các đường dẫn uploads để ngăn chặn công cụ tìm kiếm index các đường dẫn, tệp do người dùng gửi lên.

- Rà soát lỗ hổng XSS, File upload, SQL Injection, các CVE và chức năng tìm kiếm của website.

Nếu website của Quý khách bị chèn link độc hại do kẻ xấu khai thác lỗ hổng thì đây là cách xử lý:

- Rà quét website chưa bị chèn backlink để xác định các lỗ hổng RCE, SQL-Injection, các CVE, và vá các lỗ hổng này.

- Kiểm tra mã nguồn toàn bộ các trang web trên máy chủ bị chèn backlink, chú ý đến các lỗ hổng liên quan đến SQL Injection, Telerik. Hạn chế việc sử dụng chung host cho nhiều trang web, vì điều này có thể gây “tái nhiễm” sau khi đã làm sạch máy chủ.

- Kiểm tra mã độc trên các module IIS bằng cách:

– Sử dụng sigcheck để xác minh các module được ký bởi các nhà cung cấp đáng tin cậy.

– Sử dụng YARA rule của ESET để phát hiện mã độc. - Bước 1: Tải và cài đặt Yara phiên bản mới nhất từ đường dẫn https://github.com/Virustotal/…

- Bước 2: Tải xuống tệp yara rule của ESET từ đường dẫn https://github.com/eset/malwar…

- Bước 3: chạy yara với tệp luật đã tải

– Gỡ bỏ các module IIS độc hại sau khi đã kiểm tra trên Virustotal hoặc đối chiếu với danh sách các module cần thiết của trang web.

– Cập nhật thường xuyên hệ điều hành và bản vá, cẩn thận xem xét những dịch vụ nào tiếp xúc với internet để giảm nguy cơ khai thác máy chủ.

Kết luận, để giảm thiểu nguy cơ bị tấn công và chèn link độc hại, Quý bạn cần chủ động thực hiện các biện pháp bảo mật toàn diện như rà soát định kỳ hệ thống website, đặc biệt kiểm tra kỹ lưỡng các trang mã nguồn, và thay đổi mật khẩu quản trị và mật khẩu truy cập cơ sở dữ liệu định kỳ là những biện pháp phòng ngừa hiệu quả.